デジタルセキュリティおよびプライバシー製品のグローバルリーダーであるアバストは本日、2021年第4四半期の脅威レポートを発表しました。同レポートによると、2021年12月、Log4jの脆弱性がコインマイナー、RAT、ボットネット、ランサムウェア、APTなどに悪用されていたことがわかりました。また、アバスト脅威研究所では、「Emotet」ボットネットの復活を確認しています。さらに、コインマイナーが40%増加しているほか、アドウェア、テクニカルサポート詐欺、Androidを狙ったサブスクリプション詐欺やスパイウェアなど、一般インターネットユーザーを標的とした活動の増加も確認しています。一方、ランサムウェアや遠隔操作ウイルス(RAT)は減少していることがわかりました。

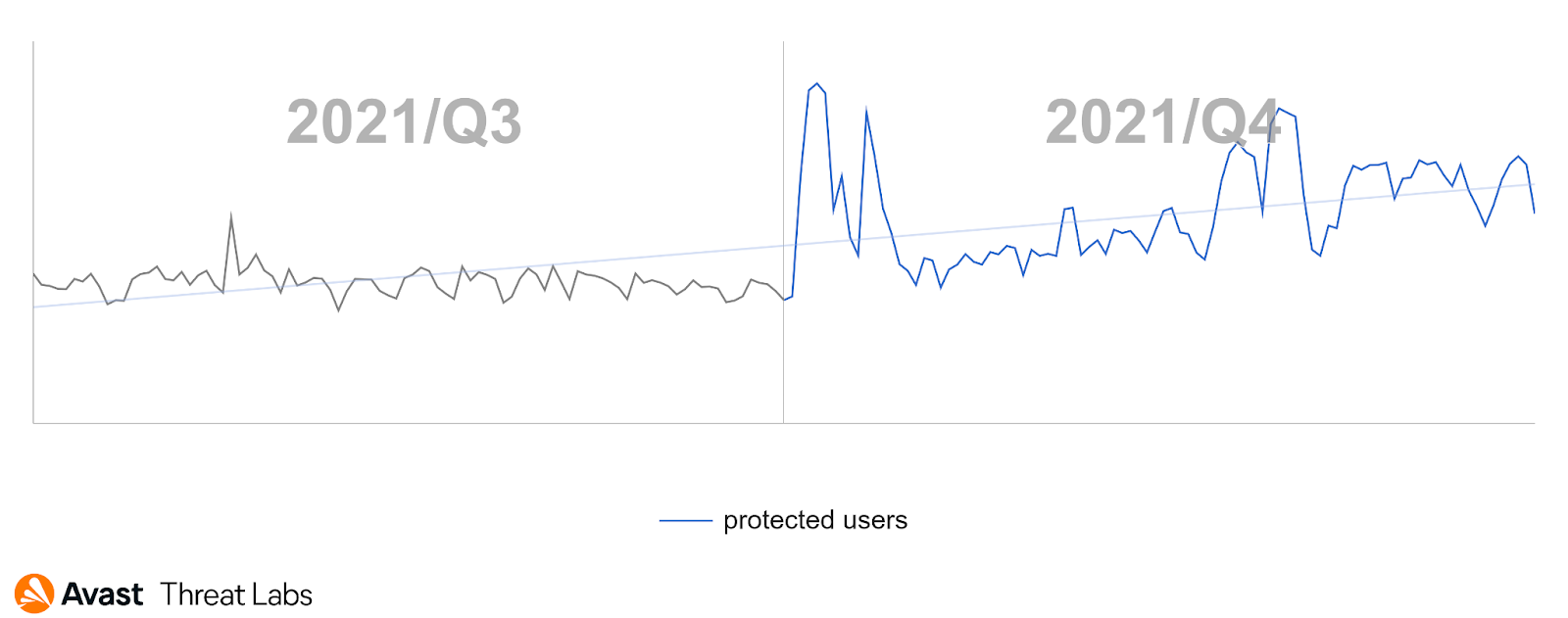

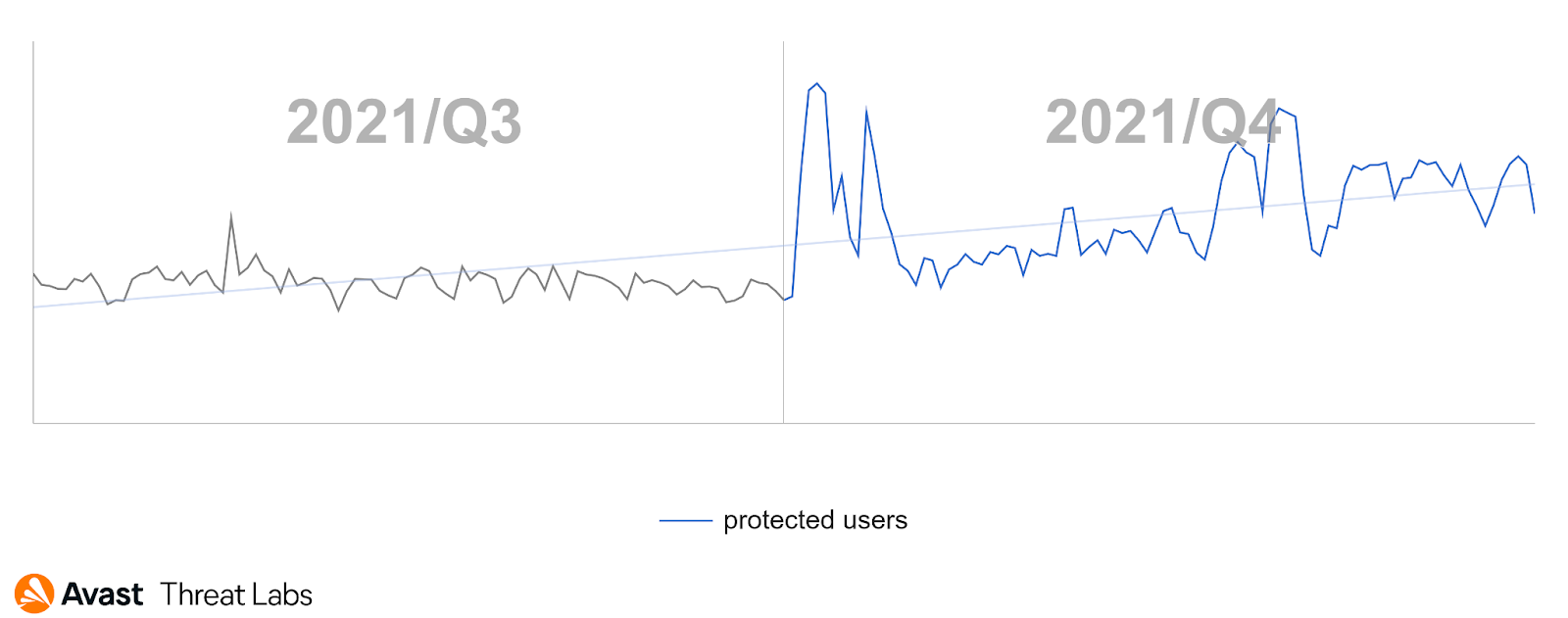

コインマイナーが2021年第4四半期に40%増加

Log4j脆弱性やクラウドプロバイダーを悪用した、企業へのサイバー攻撃が拡大

Javaのロギングライブラリにて発見されたLog4jの脆弱性は、至るところに存在し、悪用しやすいため、多くの企業に大きなリスクをもたらしています。アバスト脅威研究所では、この脆弱性がコインマイナー、RAT、ボット、ランサムウェア、およびAPTグループなどに悪用されていることを確認しました。「Mirai」を含むさまざまなボットネットもこの脆弱性を悪用しているものの、アバストが確認したボット攻撃のほとんどは脆弱性を突いているのみでした。一方、「NanoCore」、「AsyncRat」、「Orcus」として知られるRAT攻撃など、悪意のあると思われるコードを展開しようとしている攻撃も確認されました。また、この脆弱性を悪用しているランサムウェアとして初めて発見されたのは、「Khonsari」と呼ばれる質の低いマルウェアでした。

このほか、CVE-2021-40449およびWindowsカーネルドライバの脆弱性を悪用し、MistarySnail RATをダウンロード・起動し、悪意のある活動を行うための権限を拡大する攻撃も確認されています。NanoCoreとAsyncRatは多くの場合、Microsoft AzureやAmazon Web Service(AWS)の悪用がきっかけで検出されました。手法としては、攻撃者がMicrosoft AzureやAWSを悪意のあるペイロードのダウンロードサーバとして使用し、企業にマルウェア攻撃を仕掛けます。

さらにアバスト脅威研究所では、Emotetの背後の犯罪者がボットネットの一部を書き換え、新たなEmotetをボットネット市場に展開させていることも確認しました。

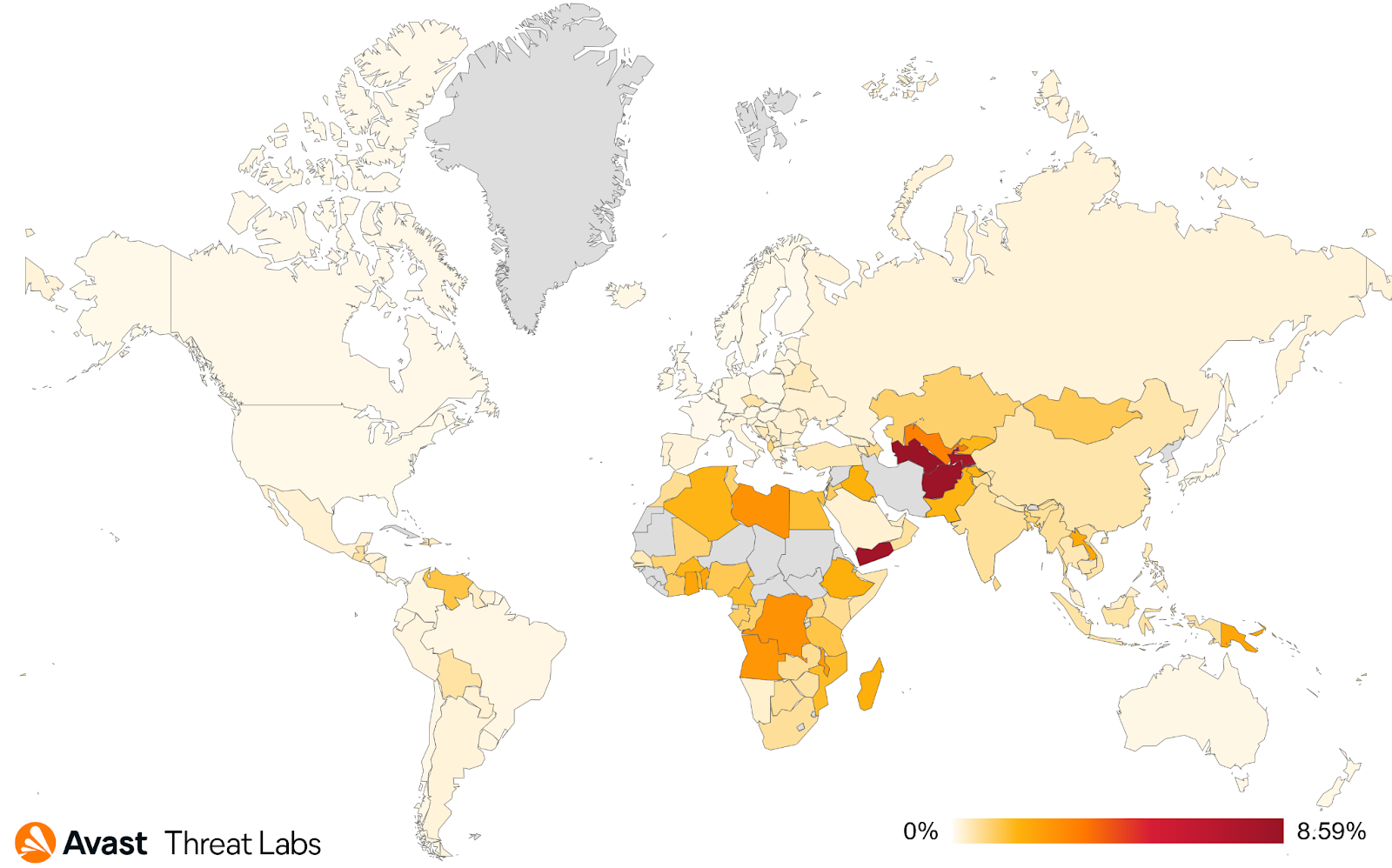

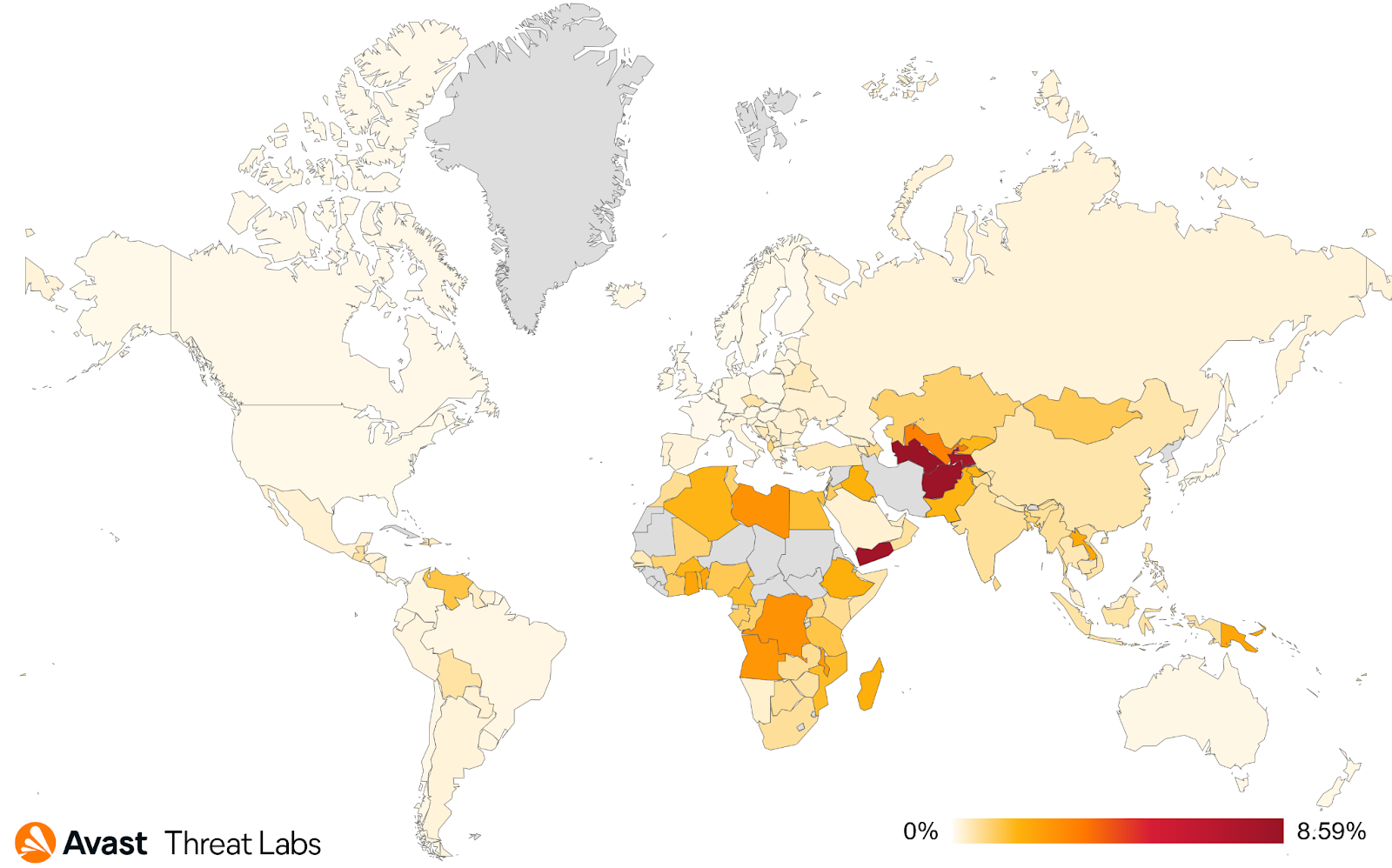

2021年第4四半期にアバストが確認したボットネットの分布を示すヒートマップ

一般ユーザーを標的としたアドウェア、コインマイナー、テクニカルサポート詐欺が増加

2021年第4四半期、デスクトップ向けアドウェアとルートキットの増加が確認されました。アバスト脅威研究所では、これらはブラウザのホームページを乗っ取り、ルートキットの構成に従ってウェブサイトのURLをリダイレクトできる、Cerbuルートキットに関連していると考えています。Cerbuは容易にアドウェアに導入・組み込むことができ、被害者のデバイスに不要な広告を表示できるほか、デバイスにバックドアを設置することもできてしまいます。

2021年末にビットコインの価格が上昇した際、コインマイナーも40%増加しました。コインマイナーは多くの場合、感染したウェブページや海賊版ソフトウェアを経由して拡散します。2021年第4四半期に特に活発だった「CoinHelper」は、主にロシアとウクライナのユーザーを標的としていました。コインマイナーは、ユーザーのデバイスのコンピューティングパワーを密かに悪用し、暗号資産を採掘するため、被害者の電気代が高くなるほか、ハードウェアの寿命を縮めます。さらにCoinHelperは、被害者の位置情報、インストールされているウイルス対策ソフト、ハードウェアの種類など、被害者に関するさまざまな情報を収集します。

アバスト脅威研究所では匿名性に優れた暗号資産「Monero」に着目し、誤ったアドレスの利用やマイニングプールの仕組みから、CoinHelperによる金銭的利益の合計が、2021年11月29日の時点で339,694.86米ドルだったことを確認しました。2021年12月にはさらに、最大3,446.03米ドル(15.162 XMR)をマイニングしています。CoinHelperは現在も拡大しており、1日に最大0.474 XMRをマイニングしています。

またアバストでは、テクニカルサポート詐欺の急増も確認しました。詐欺師は被害者に、デバイスに問題が発生したと思わせ、テクニカルサポートセンターに電話させ、高額なサポート料金を支払わせるか、デバイスへのリモートアクセスを許可させようとします。

Androidがサブスクリプション詐欺やスパイウェアの標的に

アバスト脅威研究所では、Androidを狙った「Facestealer」と「UltimaSMS」の2つの脅威の拡大を確認しました。

Facestealerは、Facebookの認証情報を盗むスパイウェアで、写真の編集、星占い、健康アプリなどを装って拡散していました。ユーザーは一定期間アプリを使用した後、広告なしでアプリを使用し続けるためにはFacebookにサインインするよう促されます。

「UltimaSMS」は、プレミアムSMSを悪用したサブスクリプション詐欺アプリで、2021年10月にGoogle Playストアで公開されました。UltimaSMSをダウンロードすると、ユーザーは電話番号を入力するよう促され、週10米ドルのプレミアムSMSのサブスクリプションに加入させられます。UltimaSMSの背後にいる犯罪者は、SNSやGoogle Playストアの広告を利用し、1000万以上のダウンロードを獲得しています。

アバストのマルウェア リサーチ ディレクターであるヤクブ・クロウステク(Jakub Kroustek)は次のように述べています。「Log4j の脆弱性はあらゆるシステムに存在し、悪用することが容易なため、多くの企業がコインマイナー、ボットネット、ランサムウェアなどによる攻撃を恐れています。一方、2021年第4四半期にはRATやランサムウェアの攻撃が減少したことがわかりました。RATの1種である『DcRat』が『SantaRat』に改名されているのが確認されたものの、冬休みの影響でRATの活動は全体的に落ち着いていました。さらにこの期間、情報窃盗も減少しました。これは、パスワードや情報を盗む『Fareit』による被害が前四半期比61%減少したためと思われます。2021年第1〜3四半期、ランサムウェアが多くの事件を引き起こしたことがきっかけとなり、ランサムウェアを開発・運営するサイバー犯罪者を捕まえるために、国家、政府機関、そしてセキュリティベンダーが協力したことが2021年第4四半期にランサムウェア攻撃が減少したことにつながったと考えられます。ランサムウェアのリスク比率は、2021年第3四半期と比較して28%減少しました。2022年第1四半期もこの傾向が続くことを期待していますが、油断することはできません。」

より詳細な情報については、レポート(英語)をご覧ください: https://decoded.avast.io/threatresearch/avast-q4-21-threat-report/