Argentina, 10 de febrero de 2021 - En diciembre del año pasado, Avast, líder mundial en productos de privacidad y seguridad digital, reveló que 28 extensiones maliciosas de navegador disponibles para descargar desde Google Chrome y el sitio web de complementos de Microsoft Edge estaban infectadas con malware. Ahora, Avast Threat Lab ofrece más detalles sobre esa investigación y muestra el objetivo detrás de estas extensiones de navegador maliciosas: robar información confidencial de las cuentas de Google de la víctima, secuestrar los clics de los usuarios y modificar los resultados de búsqueda.

Entre los hallazgos de los expertos de Avast está la forma en que los creadores de estas extensiones maliciosas las usaron. Esta es una nueva táctica en la que los ciberdelincuentes ocultan el tráfico de Comando y Control (C&C) haciéndolo parecer tráfico de Google Analytics. Los criminales también incluyeron tácticas para intentar esconderse de desarrolladores e investigadores de malware.

También según Avast, los ataques ocurrieron durante varios días, en la siguiente secuencia:

- La víctima descarga una extensión maliciosa.

- Tres días después de la instalación, el código malicioso utiliza un canal secreto para descargar un descargador intermediario.

- El descargador intermediario descarga una carga útil de CacheFlow.

- Cada vez que se ejecuta el navegador, la carga útil de CacheFlow:

-

- Realiza comprobaciones de desarrollador y anti-análisis.

- Intenta robar información confidencial de la cuenta de Google del usuario.

- Se inyecta un código en cada nueva pestaña, cuando se abre.

- El malware roba los clics del usuario y modifica los resultados de la búsqueda.

"CacheFlow se destacó en particular por la forma en que las extensiones maliciosas intentaron ocultar su comando y controlar el tráfico en un canal secreto, utilizando un encabezado HTTP Cache-Control en sus solicitudes de análisis. Creemos que esta es una técnica nueva, parecería que el tráfico incluido al estilo de Google Analytics se insertó en el código no solo para ocultar comandos maliciosos, sino que los autores de las extensiones también estaban interesados en las solicitudes de análisis en sí mismas. Creemos que estaban tratando de resolver dos problemas: comando y control y obtener información analítica, con una única solución", dice Jan Vojtěšek, Investigador de Malware de Avast.

"CacheFlow se destacó en particular por la forma en que las extensiones maliciosas intentaron ocultar su comando y controlar el tráfico en un canal secreto, utilizando un encabezado HTTP Cache-Control en sus solicitudes de análisis. Creemos que esta es una técnica nueva, parecería que el tráfico incluido al estilo de Google Analytics se insertó en el código no solo para ocultar comandos maliciosos, sino que los autores de las extensiones también estaban interesados en las solicitudes de análisis en sí mismas. Creemos que estaban tratando de resolver dos problemas: comando y control y obtener información analítica, con una única solución", dice Jan Vojtěšek, Investigador de Malware de Avast.

Jan Rubín, quien también es Investigador de Malware de Avast, agrega: "Pudimos encontrar muchas otras extensiones que estaban haciendo lo mismo, es decir, ofrecían varias funciones legítimas, muchas de ellas descargando videos a plataformas populares de redes sociales. Después al aplicar ingeniería inversa al JavaScript ofuscado, descubrimos que la principal carga útil maliciosa entregada por estas extensiones era responsable de las redirecciones maliciosas del navegador. No solo eso, sino que los ciberdelincuentes también estaban recopilando una gran cantidad de datos sobre los usuarios de extensiones maliciosas, incluyendo todas las consultas de sus motores de búsqueda o información sobre todo lo que clickearon".

El estudio de Avast también mostró que las extensiones exhibían un nivel bastante alto de sigilo al emplear muchos trucos para disminuir las posibilidades de detección. Primero, los ciberdelincuentes evitaban infectar a los usuarios, que probablemente eran desarrolladores web. Lo determinaban a través de las extensiones que el usuario ya tenía instaladas o verificando si el usuario accedió a sitios web alojados localmente. Además, las extensiones retrasaban su actividad maliciosa durante al menos tres días después de la instalación, para evitar una advertencia temprana. Cuando el malware detectaba que las herramientas de desarrollo del navegador estaban abiertas, inmediatamente deshabilitaba su funcionalidad maliciosa. CacheFlow también escaneaba todas las consultas de búsqueda de Google y si el usuario estaba buscando uno de los dominios de Comando y Control (C&C) del malware, entonces informaba esto a su servidor C&C y también podía auto-deshabilitarse. Según las reseñas de los usuarios en Chrome Web Store, parece que CacheFlow ha estado activo al menos desde octubre de 2017.

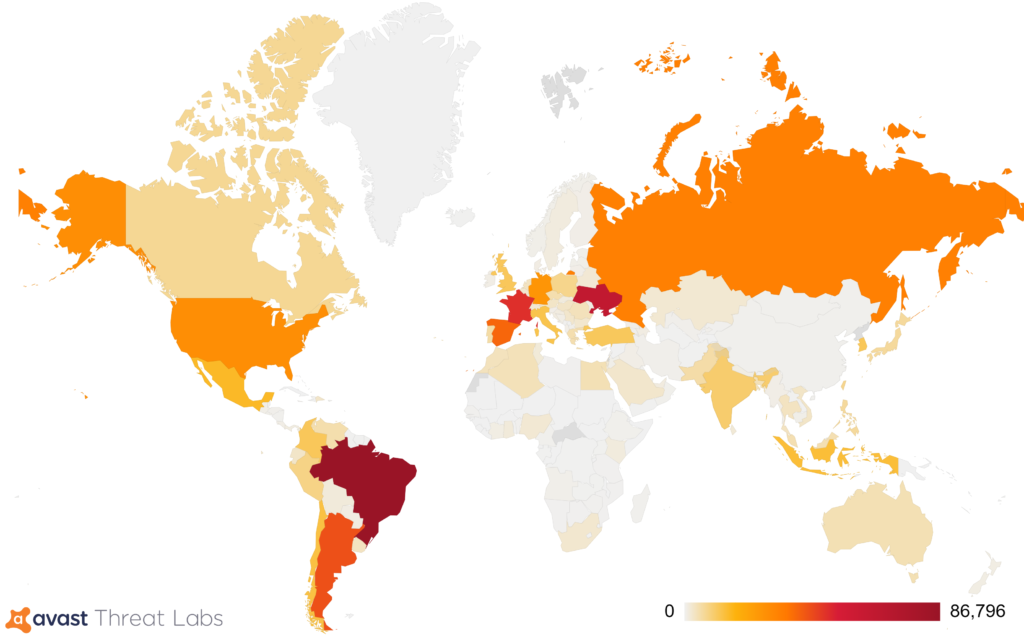

Avast señala que al menos 3 millones de usuarios en todo el mundo han descargado e instalado las extensiones maliciosas para Google Chrome. Basándose en su telemetría, la compañía también señala que los tres principales países donde los usuarios descargaron e instalaron las extensiones de CacheFlow fueron: Brasil, Ucrania y Francia.

Distribución de los usuarios de Avast que instalaron una de las extensiones maliciosas

Avast notificó a Google y Microsoft y ambas compañías eliminaron las 28 extensiones maliciosas el 18 de diciembre de 2020.

Se pueden encontrar más detalles técnicos sobre este ataque en el blog Decoded de Avast.